混合云中的网络安全

混合云是在保留企业已有IT的基础上,通过公有云,将自有IT延伸至云端。这一步的延伸,使得企业IT部署产生了三点主要变化:

首先是IT资源变得多样:有本地和远程资源,物理和虚拟资源,专属和共享资源。那么企业必须对众多资源进行监督管理;其次是IT从本地扩展至多地:在逻辑和物理边界上,资源运维的边界,安全防护的边界都在扩大;另外是入口点增多:有从互联网接入本地或者公有云,从本地接入公有云,以及多个公有云间的接入等。入口点增多意味着出现安全漏洞、被攻击的风险增大。由于这些变化,混合云所面临的安全风险随之增大,因此混合云需要解决网络安全问题。

云杉混合云针对网络安全做了什么?

1. 统一规划和监控管理。针对混合云中多样化的IT资源:

首先,实现众多资源的统一规划。在网络虚拟化架构篇中,已经介绍了虚拟化网络的构成。统一规划的方式是,根据企业私有云的网络规划,在公有云也可延伸网络规划策略。比如,按照研发、测试和生产系统,将资源划分在不同的虚拟网络中,虚拟网络统一配置地址和访问规则。由此,通过网络地址的合理规划,实现本地和云端的资源统一规划。

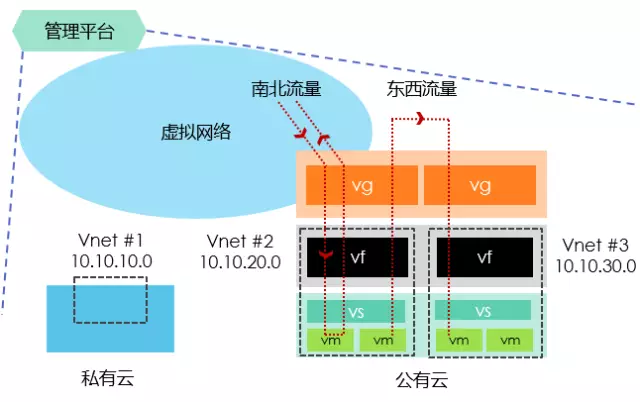

其次,实现网络监控和管理。数据中心的流量,不仅包含外部用户和内部服务器之间通信的南北流量,同时,也包含跨机架、跨数据中心的服务器之间通信的东西流量。在网络虚拟化架构下,打通了整个网络的数据平面和控制平台,能够对网络流量实现更加细粒度的检测;同时,对于这些监控数据,还可以分析流量,比如分析出访问最频繁的应用实例、资源利用分布等等。另外,全局的监控和管理,还能够预警和排查故障、降低故障修复时间。

因此,对于混合云中众多资源,基于网络虚拟化架构做到了网络的统一规划,并让每个资源和每次流量都在监控和管理之下。

2. 统一安全防御。针对混合云中企业IT边界扩大的问题,做法是将传统IT的安全防御策略同样扩展至云端,实现混合云的统一安全防御。

如图,是国内一家领先的企业级网络安全公司给出的网站安全解决方案。在网站应用中,常遭受到CC攻击、网页篡改、DDoS攻击等等,传统安全解决方案有两个特点:一是安全产品种类多样,对于一种业务系统,就需要组合不同的安全产品;二是需要防护与检测的组合,防护来抵御攻击,检测来检查内部漏洞。

在混合云中,我们做到:

第一,让企业已有的安全规范延伸至云端,在云端提供同样种类的安全产品。对于企业来说,可按照传统习惯和所熟悉的安全服务,按需选择并组合;只有这样,混合云的安全管理才能衔接并统一。第二,云中更加需要防护和检测的组合,因为云端的服务器你无法感知他的来源他的位置,同时,云服务商除了巡检之外,不应有过多权限检测您的系统问题,所以用户就需要通过防护和检测的组合,构筑主被动防御体系。

3. 接入控制。针对混合云中入口点增多的问题,做法是对多样化的接入需求进行控制。

对于访问者,有企业的内部员工,有企业的客户,或者企业合作伙伴的员工;对于资源的访问,有访问私有云中的资源,访问公有云的资源;对于资源之间,存在私有云与公有云的连接,以及公有云之间的连接。在混合云中,我们需要给予用户灵活的安全策略和强大的防火墙功能,来实现多样化的接入和访问控制。

总的来讲,云杉混合云针对网络安全做了什么?我们是从内部资源的统一规划和监控管理、混合云的安全服务组合,以及接入控制,解决混合云网络安全问题。如何实现以上的安全方案,接下来依次介绍三个方面的实现技术。

如何做好混合云的监控和管理?保障混合云内部的安全,如何做好监控和管理?通过深度流检测技术(DFI)技术,实现混合云网络流量的全局监控。

DFI分为DFI Module和DFI Controller两部分。Module是内核级别的监控模块,分布在vs、vf和vg中,去探测和分析每一个流表。Controller分布在物理服务器的Hypervisor层以及云平台的控制器中。

首先,DFI Module实现的是轻量级的流量监控。它根据Controller下发的策略,在vs层面实现智能的网络流量元数据的捕获和过滤。现有的基于深度包检测(DPI,Deep Packet Inspection)的监控,负载很重,而且过多地接触了用户数据隐私。而流检测只收集信息量足够大的元数据,针对网络中所有的策略,而无需对网络流量的内容数据进行维护。其次,DFI Controller来实现流量的管理。Controller将Module收集的数据进行重组和关联,并根据不同的应用需求进行分析。那么,就可以根据运维或业务功能需求添加分析应用,满足多样的运维数据、业务数据等的管理要求。另外,如何实现这些监控的高性能?做法是通过将对性能要求高的流量捕获和过滤模块放在内核中,而将捕获和过滤策略的分析和下发功能放在用户态中,并通过高效的数据共享、传输和分析机制,实现高性能的数据处理。由此,通过轻量级和高性能的网络流量监控和管理,全局管理网络数据,使得网络问题可追溯、可审查。

如何做好安全服务的接入和管理?在混合云扩大的IT边界下,如何做好安全服务的接入和管理?通过NFV网络功能虚拟化技术,实现“即插即用”的安全服务。

什么是即插即用的安全服务,这与网络虚拟化架构密不可分。

首先,虚拟网络是连接资源的载体。网络虚拟化架构提供了创建网络隧道的功能,使得网络流量能够灵活引导和监控。那下一步就是将安全产品放在隧道中,实现灵活调度。这些安全产品,包括各类虚拟版本的安全服务,以及物理的安全设备。其次,对于每个用户的不同业务系统需求,可自由组合安全服务,包含防火墙、入侵检测、WEB应用防火墙、漏洞扫描等服务,同时也可接入安全设备。而所有服务和设备的接入使用,无需改变其物理位置,虚拟网络是能够自动感知他们的位置,并由虚拟网络来实现统一调度,形成逻辑上满足用户业务的拓扑结构。再次,网络虚拟化打通了网络数据平面,使得云端的安全服务也能够在企业私有云中调用。例如漏洞扫描服务,抗DDoS服务等等。这里就对企业传统的安全解决方案带来了创新:云端的安全服务也可应用于企业自有IT,使得企业使用安全的门槛降低,用户家里的IT也可以抵挡DDoS攻击了。从而可做到私有云和公有云整体安全的统一部署,降低安全投入总体成本。

如何保障混合云的接入安全?另外,如何实现混合云中高性能的安全接入?对于多样化的接入点,首先要实现这样的基础功能:

第一,具备虚拟子网的隔离和访问配置。WEB层、应用层、数据库层各自的虚拟网络分别具有独立的地址空间,相互间二层网络隔离。通过网络访问规则的设置,使得Web层能够访问应用层,来传输Web层的数据和用户访问信息;同时,应用层能够访问数据库层,进行数据的存取。第二,具备防火墙服务,配置端口访问策略。例如,在Web层开放80和443端口,在应用层开放22端口,在数据库层过滤所有外部访问流量。第三,对于企业内部系统或核心应用,通过SSL VPN接入,实现远程用户的安全访问;而通过IPSec VPN接入,实现企业私有云和公有云之间的安全接入,或者是多云之间的安全接入。IPSec VPN的一个典型应用场景就是异地容灾备份,通过安全隧道进行远程数据复制和传输。

实现了基础的接入控制功能之外,如何保证安全接入的性能?

首先,一定要通过负载均衡保障性能。在专业的虚拟防火墙及VPN网关中,通过多核并行处理和集群技术,能够将每一个数据流动态地分配到不同的处理核心上,实现多核并行处理。同时,基于网络虚拟化架构,可灵活调度防火墙设备或VPN服务,将其配置为多个设备或服务间的负载均衡,以此保障处理性能。其次,安全服务一定要保证服务品质。优秀的安全产品一定不是开源产品,而专业厂商的安全设备和专家支持,是确保服务品质必不可少的环节。因此,在接入控制方面,通过集成专业的安全产品,并通过网络虚拟化实现的服务负载均衡,来提升接入控制的性能和品质。

原文:https://2cloud.com/product/news20150211

搜索更多相关主题的帖子:

云计算安全 公有云 私有云 混合云 NFV